还有就是有些文件选择文件后解码会出错,这是因为maxtocode对文件里面的元数据进行了随机加密。

这一回主要解决元数据的还原以及对解码进行改进。

题外话:国庆后maxtocode推出了3.12版,称对.net formwork 2.0获取msil代码的方式进行了限制。即在不作任何改进的情况下,我们前面介绍的方法将无法取得IL字节码。

dreaman已经找到了取消这个限制的方法了,不久tankaiha 就会整合完成新的 injectReflector 。

就是前一回贴的第二张图片,该工具已经在看雪发布了。

言归正卷,maxtocode对net程序加密时还能对元数据进行随机部分加密,即破坏静态元数据的完整性。

直接磁盘文件里面读取的元数据是不完全正确的,所以导致了解码程序取元数据信息时出错。

解码程序现在已经更新处理了这样的异常。同时增加了元数据还原的功能。

怎么还原?这个比il字节码要容易,根据元数据的特性,程序运行后在内存中必然有完整的元数据,我们所要做的就是从内存中直接dump出来就ok了。

元数据在内存中的位置可以从PE的CLI Header中取得,CLI Header的位置有可以从PE可选头部中取得。

首先参考PE文件结构取得PE文件的可选头部。在这个结构中有一个成员是 DataDirectory 数组。

其中DataDirectory[14] 就是记录的 CLI Header的偏移和大小。

在CLI Header结构:

struct _CLIHeader

{

DWORD cbSize;//size of 72

INT16 nMajor;//2

INT16 nMinor;//0

DWORD mdRVA; //元数据在内存中的便宜量

DWORD mdSize;//元数据的大小

DWORD dwFlags;

DWORD tkEntry; //mdtMethodDef

INT64 Resources;

INT64 SrongNameSig;

INT64 CodeManagerTable;//0

INT64 VTableFixedup;

INT64 ExprotTableJump;//0

INT64 ManagedNativeHeader;//0}

在这个结构里面就能找到元数据的偏移量和大小。

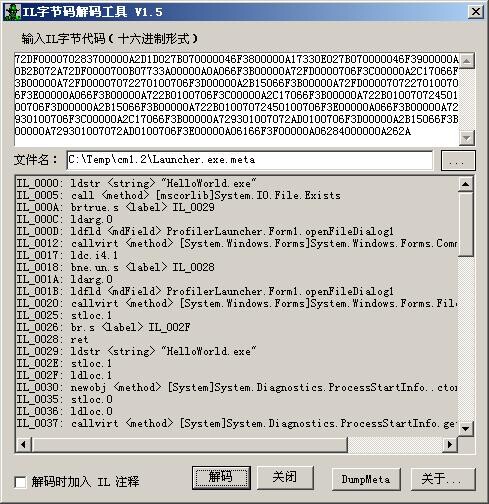

dump的功能已经增加到新版的ilbytedecoder中了。

完成界面如下:

这个界面上上一回的界面,解码的是同一段IL字节码。

效果已经类似ildasm的了,基本上可阅读了。

同时提供了选择 Raw MetaData的进行解码的功能,这样就不用担心因为

原文件的元数据被破坏导致解码不正常了。

程序新加的dump功能可以将内存中的元数据保存为 Raw MetaData文件中。

下载地址:ILByteDecoderV1.5.rar

另附injectReflector效果图:

该工具可在看雪论坛下载。

如果文章对您有帮助,给个赞赏吧!

如果文章对您有帮助,给个赞赏吧!

用户登陆

用户登陆 站点日历

站点日历 日志搜索

日志搜索 站点统计

站点统计 最新评论

最新评论 友情链接

友情链接

其他信息

其他信息